Agrandar (Crédito: Getty Images)

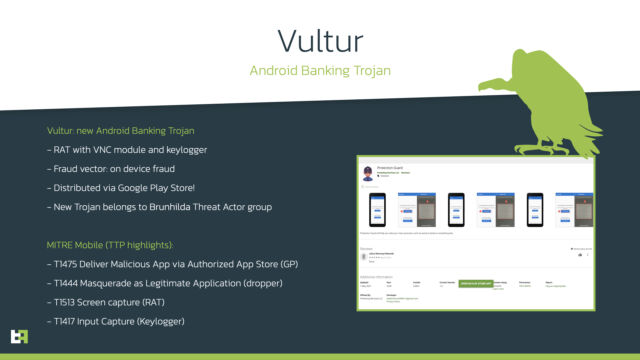

El malware de Android descubierto recientemente, algunos de los cuales se distribuyen a través de Google Play Store, utiliza un método novedoso para acelerar el proceso de recopilación de credenciales de más de 100 aplicaciones bancarias y de criptomonedas.

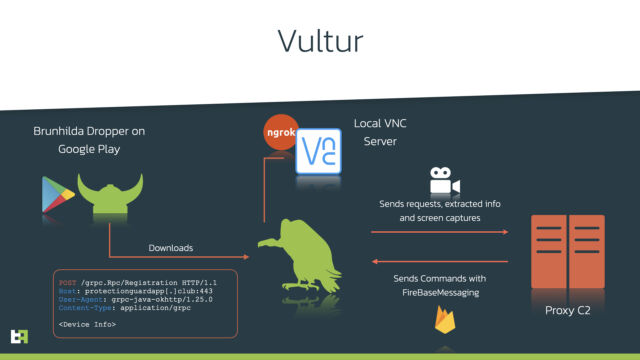

El malware, que los investigadores de la empresa de seguridad con sede en Ámsterdam ThreatFabric Vultur llaman, es una de las primeras amenazas de Android en registrar la pantalla de un dispositivo cuando se abre una de las aplicaciones objetivo. Vultur utiliza una implementación real de la aplicación para compartir pantalla VNC para reflejar la pantalla del dispositivo infectado en un servidor controlado por el atacante, dijeron los investigadores de ThreatFabric.

(Crédito: ThreatFabric)

(Crédito: ThreatFabric)

El siguiente nivel

El Modus Operandi típico para el malware de fraude bancario basado en Android es abrir una ventana sobre la pantalla de inicio de sesión de una aplicación específica. La "superposición", como se suele llamar a estas ventanas, parece idéntica a la interfaz de usuario de la aplicación bancaria y da a las víctimas la impresión de que están ingresando sus datos de acceso en un software confiable. Luego, los atacantes recolectan las credenciales, las ingresan en la aplicación que se ejecuta en otro dispositivo y retiran dinero.

Lea los 12 párrafos restantes | Observaciones

Comentarios

Publicar un comentario