Con tu datos comerciales confidenciales Caer en las manos equivocadas puede significar un desastre para su negocio. Uno de los mayores desafíos dentro de la comunidad de TI ahora es la fuga de datos del hardware desechado. Cuando un cliente descubre que sus datos no están tan seguros como pensaba, se corre la voz rápidamente y una empresa puede recurrir rápidamente a la criptonita.

En nuestra propia empresa, recientemente tuvimos que desmantelar dos PC de escritorio comerciales y una computadora portátil personal. Debido a esto, sería bueno reconsiderar los tipos de herramientas y procesos Puede limpiar una unidad. Eso no significa usar desinfectante para manos y un paño, sino limpiar los datos a fondo para que sea posible. nunca ser restaurado.

Antes de llegar a las herramientas que necesita, echemos un vistazo a lo que desinfección de almacenamiento ¡es!

¿Qué es la limpieza de memoria?

El almacenamiento o saneamiento de datos es el proceso de destrucción irreversible de los datos almacenados en un dispositivo de almacenamiento. Los dispositivos pueden ser discos duros, memoria flash, CD o cualquier otra cosa. Es importante utilizar una técnica que borre todos los datos del disco.

Hay 3 tipos principales de limpieza de inventario; destrucción física, eliminación criptográfica, y borrado de datos. Estos procesos se utilizan de forma independiente o conjunta, según lo que suceda exactamente con el dispositivo. Echemos un vistazo a cada uno y algunos casos de uso.

destrucción física

Es probable que implementen la destrucción física de los dispositivos que se desecharán. Antes de eso, probablemente tendrás que trabajar en una política de la compañía Esto requiere un borrado criptográfico o una limpieza.

Debe hacer esto frente a una segunda parte y crear la documentación habitual para cada dispositivo Cerrar sesión Regalo de voyeur. Puedes pensar en este proceso como una manera reducir su responsabilidad se debe afirmar que tomó los datos y los usó de una manera nefasta.

Si subcontratas este proceso a una empresa acreditada, igual tienes que hacer el tuyo desinfección de almacenamiento más temprano. Porque tus datos solo están seguros en tus manos y en las de nadie más. Por lo tanto, te guste o no, necesitas procesos definidos explícitamente documentado y firmado.

Echemos un vistazo al borrado no físico y dónde puede usarlo.

Borrado criptográfico (borrar/borrar unidad)

Es posible que ya sepa que presionar Borrar datos no los elimina de un disco ni los descarga de la lógica. Dispositivos HDD y SSD o El borrado criptográfico usa un programa para reorganizar los datos en el disco y codifica los datos en un patrón aleatorio. Este proceso es similar a un herramienta de optimización de unidades mueve los bloques a nuevos sectores para reducir los bienes en un solo lugar. Al hacerlo, un algoritmo de cifrado en ejecución, por ejemplo, 128 bits. el mayor el valor del bit, cuanto más difícil sea descifrar y cuantas más veces pase por este proceso, ¡más difícil será aplicar ingeniería inversa a los datos! Estándar militar (MIL-STD) Los procesos utilizan más fusiones que otros estándares empresariales para garantizar que los datos no se puedan volver a ensamblar.

Hoy en día, incluso los procesos MIL-STD no son efectivos contra investigadores o especialistas en recuperación. El número de ciclos utilizados puede ser oscuro cuáles eran los datos, pero es solo cuestión de tiempo antes de que se recuperen. La seguridad tiene que ver con el tiempo y el esfuerzo necesarios para encontrar una solución. Aquí es poco probable que la mayoría ciberdelincuentes sin experiencia sería capaz de extraer datos de este proceso.

El caso de uso aquí es que este proceso puede ser lo suficientemente bueno como para ser destruido físicamente después. Puede ser en el sitio o a través de un tercero. Esto se debe a que el giro en Cerrar sesión sería poco probable permitir datos recuperarse a tiempo, o el riesgo de que el dispositivo entre en contacto con un especialista podría provocarlo.

¡Ahora veamos el borrado de datos para ver la diferencia!

Borrado de datos (Limpieza de disco)

Los borrados de datos consumen mucho más tiempo que los borrados criptográficos, pero son más seguros. Funciona en el nivel binario y El software escribe datos en los datos. Ser eliminado. Una vez que se realiza el cambio en cualquier ubicación binaria, es imposible recuperarlo.

El borrado de datos puede permitir a las empresas revender su hardware para apoyar iniciativas medioambientales. Debe recordar que debe tener cuidado aquí en la mayor cantidad de casos posible. profesionales de TI El uso del borrado criptográfico se debió a una comprensión incompleta de la diferencia entre los dos procesos.

¿Por qué necesita una limpieza de disco?

El hardware tiene un ciclo de vida del producto como cualquier otro producto. La mayoría de las empresas operan con una mentalidad de "cuna a la tumba", en la que se compra, se encarga y finalmente se desecha nuevo almacenamiento.

Un dispositivo de almacenamiento tiene un tiempo medio entre fallas (MTTF) asociado con su diseño. La mayoría de los dispositivos de almacenamiento tienen dispositivos confiables MTTF indicado en el dispositivo y basado en pruebas de productos previas al lanzamiento. Esto significa que algunas empresas no esperará a que se alcance el MTTF y planifica procedimientos de reemplazo proactivos para reducir el riesgo de tiempo de inactividad.

No importa si el dispositivo de almacenamiento es se espera que falle o ya ha fallado, los datos no deben llegar a sus manos ciberdelincuentes, pirata informático, u otros entrometidos.

Algunos Las empresas venden su hardware que no ha fallado en las subastas para recuperar parte del costo del dispositivo. Estas ventas están dirigidas a personas que no son lo suficientemente inteligentes como para darse cuenta de que estos dispositivos están muertos o no les importa si fallan. El desafío es que muchos profesionales de TI no limpies su almacenamiento y confía en ello borrado criptográfico en su lugar - ¡poner en riesgo a toda una empresa, sus clientes y la cadena de suministro!

hacker y ciberdelincuentes con conocimientos especializados de recuperación de datos amo este bicho. Están contentos si tienen un disco duro a la venta o pueden obtenerlo de empresas de destrucción.

Es probable que estos ciberdelincuentes vendan la información confidencial de su empresa Mercados subterráneos para futuros chantajes por parte de otros. También puede crear listas de contactos para vender a empresas de marketing o a toda una gama de negocios. medios nefastos. listas de clientes y el de una empresa propiedad intelectual son el foso de las empresas que no lo aseguran puede llevarlos a la bancarrota.

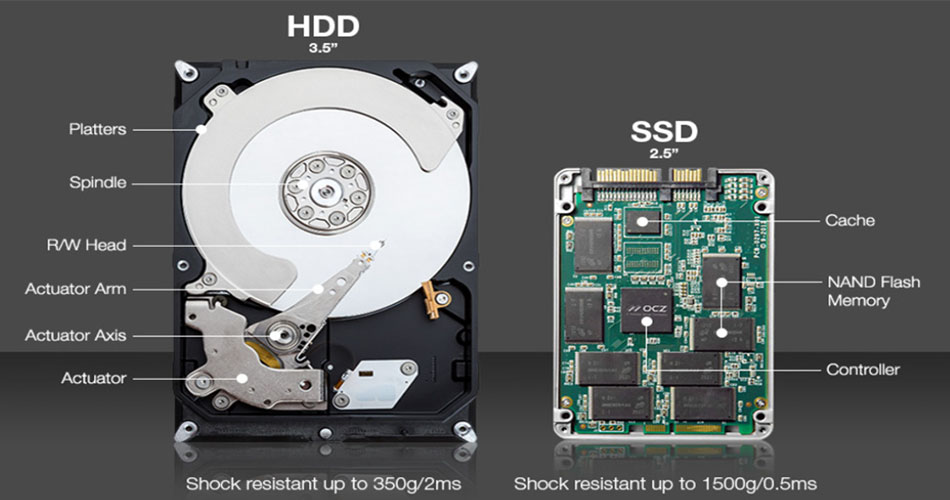

¿Cuál es la diferencia entre HDD y SSD?

Es probable que los conozcas diferencias entre un disco duro y SSD hermosa. Aquí nos interesan las diferencias en relación a la simple desinfección de un aparato. Comencemos con las velocidades de lectura/escritura. Cuanto más rápido puede un dispositivo datos de lectura y escritura, más rápido toma un proceso de limpieza.

Los pasos de desinfección son los siguientes:

Pase 1: Todas las ubicaciones direccionables son cambiado a ceros binarios. Pase 2: Todas las ubicaciones direccionables son cambiado a binarios. Pase 3: Todas las ubicaciones direccionables son cambiado a un patrón de bits aleatorio.Sabemos que una unidad HDD es mucho más lenta porque la velocidad mecánica de la unidad limita el proceso. nosotros también lo sabemos análisis de los datos se requiere para Dispositivos que no son NVMe. Por lo tanto, lo que generalmente se pasa por alto al comprar medios de almacenamiento es cómo El tamaño y la velocidad del almacenamiento afectan la desinfección de datos después de que la unidad haya alcanzado su vida útil especificada.

¡HDD me parece un mini tocadiscos!

Top 4 herramientas recomendadas para la desinfección

Ahora conoce los procesos teóricos, el hardware, las limitaciones de hardware y los requisitos de la política corporativa que deben tenerse en cuenta. Volvamos nuestra atención a continuación. 4 de las mejores herramientas ¡Puedes hacer lo que necesites!

1. BitLocker

Algunos especialistas dicen que solo debes usar BitLocker Cifrar el dispositivo de almacenamiento y Destruir la clave de recuperación. La idea detrás de esta sugerencia es simple: es como cerrar con llave la puerta principal de su casa y luego Tira tu llave al océano. Nadie podrá abrir su puerta y entrar a su casa, aunque, por supuesto, un ariete probablemente funcione.

Debido a esto, el atacante teóricamente no tiene una clave de recuperación disponible, ya que está almacenada de forma segura en el chip (Trusted Platform Module (TPM). Esto significa que no hay forma de que recupere los datos de la unidad en la PC inactiva.

Cifrado de unidad BitLocker es una función integrada de Microsoft Windows que encripta el contenido de un viaje completo a proporcionar privacidad. El propósito es proteger sus datos en caso de pérdida, robo o fuera de servicio de su computadora.

BitLocker es más eficaz en las máquinas modernas con un TPM versión 1.2 o conjuntos de chips más nuevos. Estos se utilizan para almacenar de forma segura la clave de descifrado de la unidad. Sin embargo, al insertar un flash USB Unidad que contiene la clave de descifrado para permitir al usuario descifrar el sistema operativo volumen al inicio. Aunque este enfoque es simple y efectivo, adolece de 2 problemas.

Primero, en realidad no borraste los datos del disco. Es decir, si un día alguien de alguna manera encuentra la manera de romper Cifrado de BitLocker, su valiosa información personal o de la empresa podría caer en las manos equivocadas. Afortunadamente, dados los fundamentos matemáticos de los algoritmos de cifrado modernos, este escenario es natural. muy improbable.

En segundo lugar, y lo que es más importante, si su empresa u organización está almacenando o trabajando con datos clasificados, podría estar en grave peligro legal si sigue este enfoque para desactivar su máquina.

Por ejemplo, si trabaja como contratista para una agencia federal de EE. UU., debe cumplir con las pautas de destrucción de medios establecidas por la Agencia de Seguridad Nacional (NSA) como se describe en la Publicación Especial NIST 800-88 Revisión 1.

Una lectura rápida de este documento muestra este "Tira tu clave de BitLocker" método No se permite para tales situaciones. Es decir, si está seguro sin datos clasificados existe en su disco duro, en la mayoría de los casos usted está probablemente bien con este enfoque para impulsar la desinfección. A menos que creas en ciberseguridad israelí La empresa encontró en secreto una forma de descifrar las unidades protegidas con BitLocker. Nunca se sabe, ¡son bastante inteligentes allí!

También puede preguntarse si BitLocker se puede usar en otros sistemas operativos como linux o Mac OS. La respuesta es no, Microsoft lo desarrolló para sus sistemas Windows y viene en varios sabores para diferentes sistemas operativos Windows.

Si utiliza linux o Mac OS, ¡Un software VeraCrypt gratuito y de código abierto puede satisfacer sus necesidades! Además, muchos lectores probablemente estén gritando: "¿Qué pasa con los sistemas de arranque dual?" La respuesta es BitLocker cifra todo el disco, lo que significa que no es compatible con este tipo de sistemas. Si ya tiene una unidad cifrada con BitLocker y desea crear un sistema de arranque dual, consulte Dislocker.

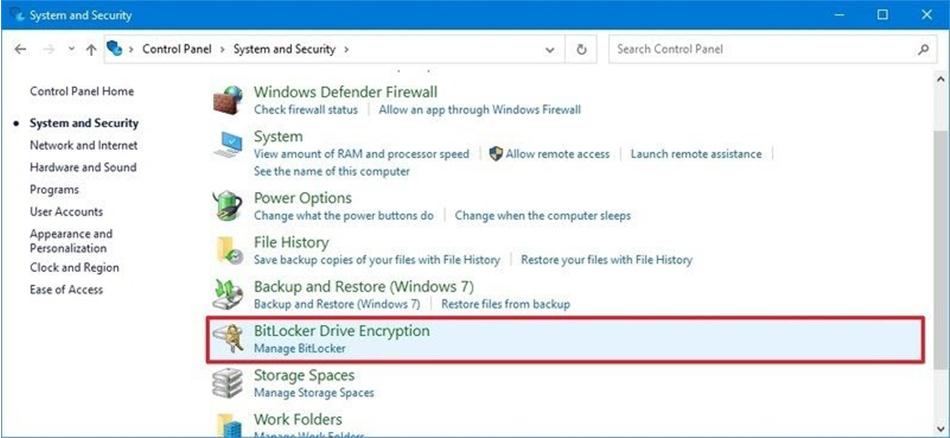

Instrucciones paso a paso para BitLocker

1. Abra Inicio > Panel de control > Sistema y seguridad.

2. Haga clic en Cifrado de unidad BitLocker.

Seleccione Cifrado de unidad BitLocker.

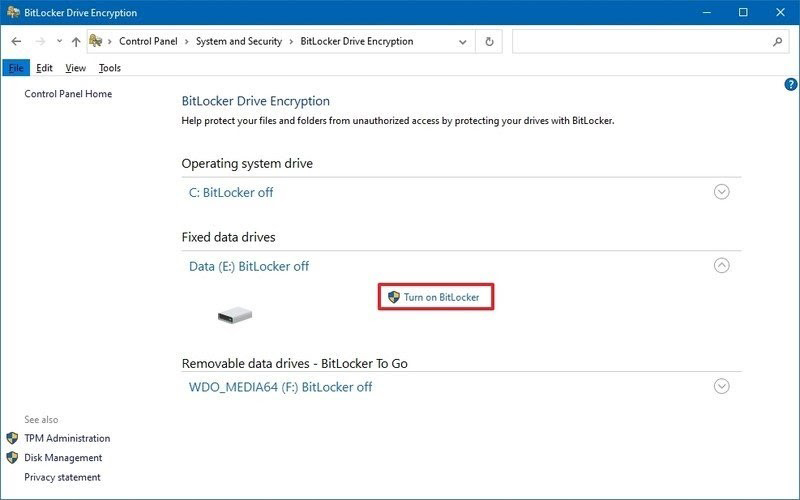

3. Seleccione la unidad que desea cifrar. En este ejemplo, seleccionamos Unidades de datos fijas. Luego haga clic en la opción Activar BitLocker.

Ventana Cifrado de unidad BitLocker

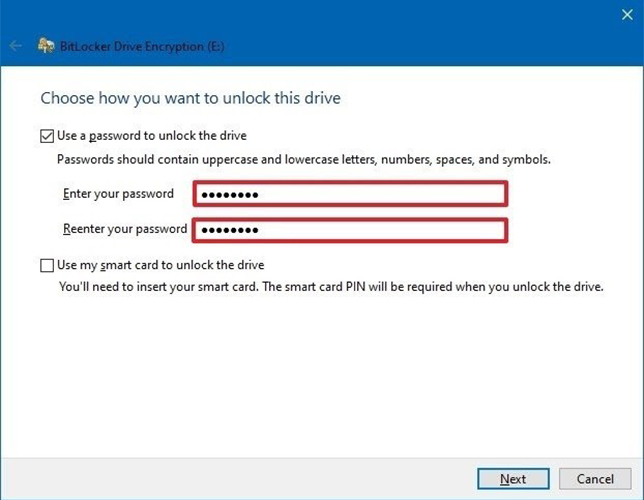

4. Seleccione la opción "Usar contraseña" e ingrese una contraseña, repítala para confirmar.

Ventana de creación de contraseña de BitLocker.

5. Haga clic en Siguiente.

6. Seleccione la opción para guardar la clave de recuperación en un archivo > Siguiente.

7. Complete las opciones restantes y finalice el cifrado. Cuando haya terminado, haga clic con el botón derecho en el ícono de Drive en Mi PC y luego ingrese la contraseña de bloqueo y desbloqueo para ver si funciona. Normalmente, cuando agrega una unidad externa, Windows le pedirá una contraseña sin tener que buscar la unidad.

Si alguna vez cambia de opinión después de configurar BitLocker, vuelva a "Tablero de conmutadores' y seleccione junto a para desactivar BitLocker conducir Símbolo.

De esta manera, si pierde la contraseña y bloquea la unidad o simplemente la quita, no podrá acceder a los datos, ¡fácil!

2. DBAN

Durante muchos años, las empresas y las personas han utilizado una herramienta confiable llamada DBAN para limpiar los discos duros antes de retirarlos y desecharlos. Originalmente se llamaba El barco y la bomba nuclear de Darik. Esto se promocionó como una solución integral de borrado de datos certificados para empresas y organizaciones.

Le ofrece una imagen de arranque independiente que borra todos los datos del disco de destino. DBAN es fácil de usar y tiene comprobada su eficacia.

DBAN también es gratis para usar, pero no hay garantía de que los datos en todo el disco se desinfecten por completo. Eso no puede detectar o borrar SSD. Algunas empresas también requieren uno Certificado de borrado de datos Por propósitos de auditoría o Cómplice legal que DBAN no ofrece.

¡Puedes encontrar muy poco en términos de apoyo! Sin hardware ni atención al cliente y actualizaciones de software no están disponibles a través de DBAN. Esto probablemente se deba a que DBAN se ha aplazado como un producto comercial y, en su lugar, lo está haciendo referencia. Blanco, una oferta pagada quién puede emitirle un certificado y Borrar datos SSD! Más sobre esta oferta más adelante, pero el beneficio de DBAN es que es gratis y funciona lo suficientemente bien bajo ciertas circunstancias.

DBAN era desarrollado para Linux Esto significa que puede encontrar unidades en una red que usen otros sistemas operativos, pero es posible que no las encuentre todas según la configuración. Otra gran ventaja de DBAN es que puede usarlo para la desinfección de datos sin supervisión.

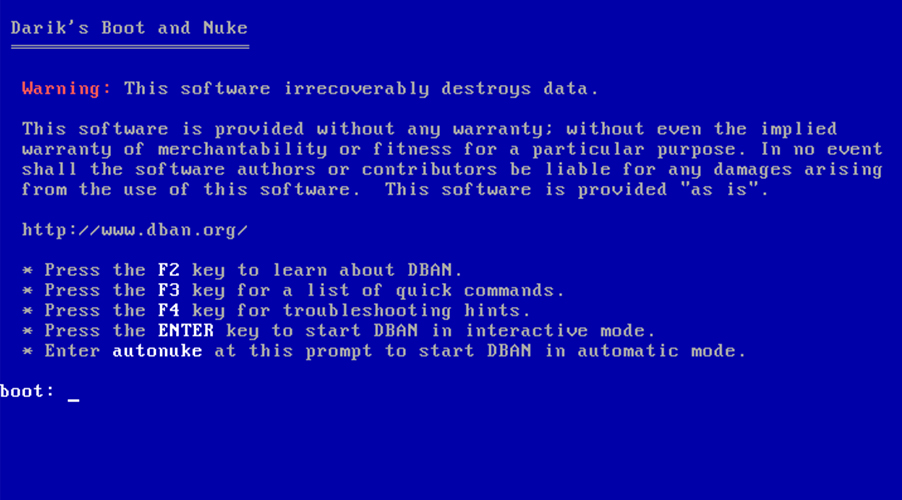

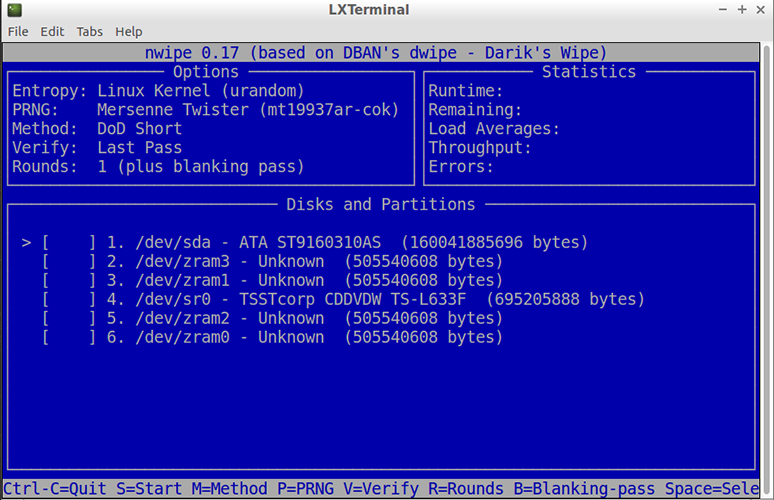

Guía paso a paso de DBAN

Primero debe descargarlo y viene como un archivo .iso. Para hacer esto necesitas quemarlo a un CD o USB para que puedas arrancar con él.

Una vez hecho esto, reinicie la computadora en cuestión y Arrancar en DBAN.

Las teclas de función se utilizan para seleccionar opciones y se describen en pantalla DBAN. Tenga en cuenta que puede utilizar F2 para encontrar más información sobre el software y cómo funciona antes de decidir usarlo.

Un viaje a tiempos pasados; ¡el menú principal de DBAN con 'autonuke'!

Tome dos veces qué unidad seleccionó para borrar.

3. Borrador

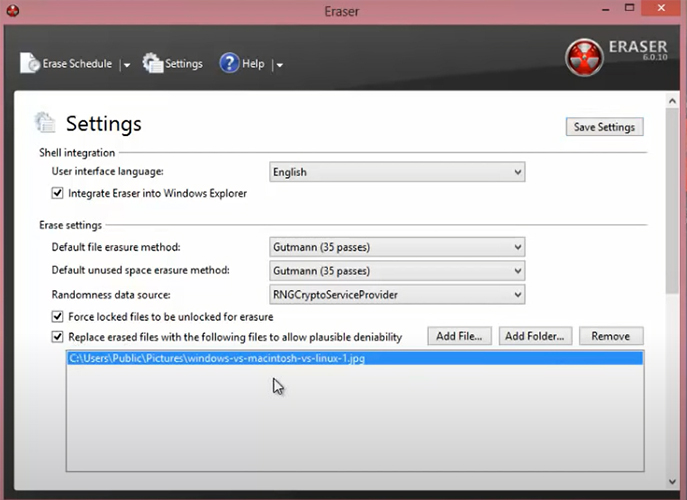

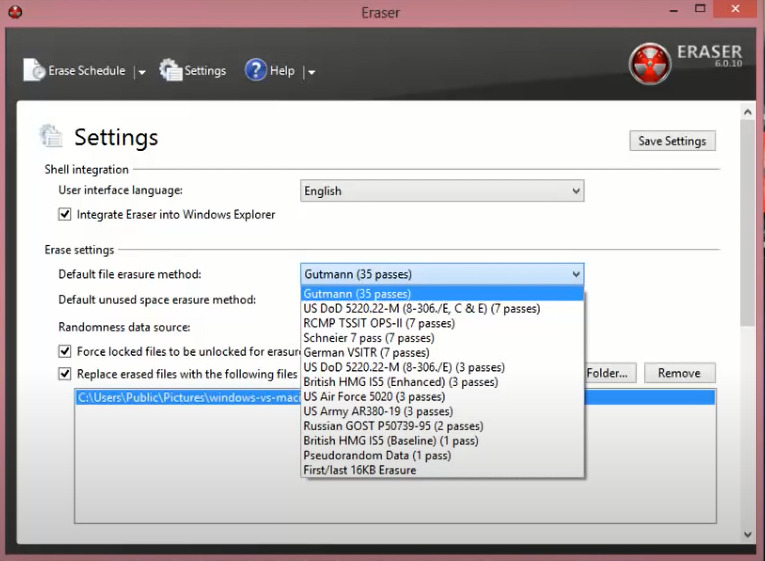

Algunos prefieren usar Eraser para limpiar sus SSD. El borrador es una herramienta de Heidi computadoras limitada con sede en Irlanda. Es un software gratuito disponible junto con el código fuente en Licencia Pública General GNU. Eso significa que actualmente solo es compatible con Sistemas operativos basados en Windows.

Eraser te permite crear tareas y te da más control sobre cuándo quieres limpiar la memoria. También te permite elegir Elimine archivos específicos, carpetas e incluso espacio en disco no utilizado. Haz estas propiedades Borrador mucho más útil como DBAN en un sistema operativo Windows.

¡Con Eraser puedes crear, programar y ejecutar tareas cuando quieras!

No solo se pueden programar tareas, sino que también existe la opción de ejecutarlas desde una interfaz de línea de comandos (CLI). Esto permite a los administradores crear scripts que se ejecutan en función de tareas semanales o recurrentes. en toda una red. Eraser tiene la precisión y el control de un cirujano con habilidades de nivel empresarial.

DBAN sigue siendo útil en algunas empresas, pero es un dinosaurio comparado con Eraser en términos de opciones y escalabilidad.

Guía de borrador paso a paso

Usar el borrador es fácil. Lo descargas y lo instalas en una computadora. Seleccione el acceso directo en el escritorio para ejecutarlo. el ventana principal posee 3 pestañas, uno para crear tareas programadas, el segundo es la configuración predeterminada que desea ejecutar para destruir datos.

Tiene una interesante herramienta que te permite reemplazar contenido borrado con imágenes. Que tristeDiseñado para reducir su riesgo acusado de borrar datos intencionalmente. Dado que este software es gratuito, los ciberdelincuentes probablemente lo desarrollaron para proteger sus actividades. procedimientos criminales. Sin embargo, no dejes que eso te impida considerar esta herramienta como una utilidad útil. El proyecto es de código abierto y puede verificar en SourceForge si no hay nada malicioso en el código fuente.

¡Reemplace los datos con una imagen estándar para negar de manera creíble que haya eliminado datos!

¡Lista de todos los métodos que puede usar en Eraser, incluido el método Gutmann de 35 pasos exagerado!

Entonces, ¿qué podría competir con Eraser? Dirijamos nuestra atención a Blancco, una oferta paga y compatible diseñada para uso empresarial.

4.Blanco

Blancco Drive Eraser es otra utilidad que empresa puede usar con seguridad Eliminación de todos los datos de los SSD antes de que ellos o las máquinas que los contengan sean eliminados o puestos fuera de servicio.

Blancco en realidad se anuncia directamente en el sitio web oficial de DBAN debido a su devaluación. Viene en varias versiones, incluidas las que le brindan un archivo PDF firmado digitalmente que certifica la eliminación de todos los datos en las unidades enumeradas.

Esto es importante porque puedes proporcionar evidencia a su empleador, asegurador o socio comercial que la unidad se limpió con éxito.

A diferencia de Eraser, Blancco está diseñado para brindar a las empresas una solución total. Incluso puede usarlo para calificar y desinfectar teléfonos. Además de los usuarios finales, centros de datos, almacenamiento basado en la nube, servidores y practicamente todo de lo contrario tiene almacenamiento en él se puede desinfectar.

Este recorrido es importante para corporaciones más grandes que necesitan reutilizar teléfonos, dispositivos móviles y ordenadores con rotación de personal. También pueden estar al final de la vida útil de cualquier pieza de hardware. vendido. Esto ayuda a reducir los costes de funcionamiento y a mejorar la huella medioambiental de la empresa.

Tenga en cuenta que el centro de datos remoto o Limpieza de la nube también es un punto de venta único para este software que brinda a los administradores tanto poder como sea posible desinfectar y asegurar todo!

Guía paso a paso de Blancco

Porque Blancco es grande plataforma de nivel empresarial, Puede encontrar muy poca información sobre cómo usarlo. Es probable que los administradores necesiten días de capacitación especializada y manuales para pasar Número de funciones y opciones disponibles.

Pregunta a tu proveedor

Finalmente, si necesita borrar SSD en una PC, es una buena idea hacerlo primero consultar con el proveedor de donde se obtuvo esta marca y modelo de SSD en particular. Eso es porque algunos Proveedor de SSD también proporcionar utilidades que se puede utilizar para borrar de forma segura todos los datos de SSD. Samsung por ejemplo, agrupa estos tipos de Utilidades Con cualquier tipo de oferta de almacenamiento. Si obtienes un SSD, revisa los papeles que vino con él y guárdelo en un lugar seguro - o visite el sitio web!

Pensamientos finales

Todas estas soluciones desinfectantes se pueden utilizar ventanas, Linux y, por lo tanto, también macOS se pasan por alto un poco. Eso es porque linux y distribuciones macOS tienen sus propias herramientas de comando CLI que se pueden usar. De hecho, con Linux y macOS, un administrador tiene mucho más control en lo que respecta a la administración. limpiar la casa. Eso significa que se necesita una gran cantidad de usuarios capacitación para que entiendan lo que están haciendo y fuera del alcance de este artículo.

Windows ofrece una entorno amigable para el usuario para las personas que no quieren pasarse la vida memorizando comandos. Eso viene con el costos Tener que usar software y confiar en la lógica del software y Funciones para trabajar con éxito.

De los 4 anteriores desinfectante, Es difícil definir cuál es el "mejor" ya que atienden a diferentes audiencias.

BitLocker aunque no desinfecta nada cifra los datos, que puede darle tranquilidad frente a usted destruir físicamente una unidad o reutilizarla dentro de la organización.

DBAN es antiguo y funciona bien en sistemas antiguos de una manera sórdida y sucia que probablemente se volverá obsoleta pronto. Está Fácil, gratis, y deja algunos datos en algún lugar como un estropajo desgastado.

Eraser es la utilidad soñada de un hacker mientras que es fácil de usar para el hogar o la pequeña empresa. Usted puede planificar tareas y tener una interfaz elegante y fácil de usar. También puede especificar exactamente lo que desea limpiar, p. B. Archivos y carpetas. Ni DBAN ni Eraser tienen apoyo además de gomas de borrar foro de la Comunidad. Empresas más grandes no tolera el software ese no está activo parcheado o apoyado por razones de seguridad. Esto podría eliminar inmediatamente esa opción para usted y DBAN.

Blanco es una verdadera solución empresarial que puede manejar cualquier hardware, incluido el almacenamiento control remoto Centros de datos y ubicaciones en la nube utilizados. Blancco lo hace posible por ti Reutilizar o revender hardware desde teléfonos móviles, ordenadores y servidores. Es probable que el costo de esta oferta paga aumente junto con las ofertas de soporte. paga en ecosistemas más grandes.

La desinfección no es sólo para seguridad, sino que también le permite mejorar la Daño ecológico de una empresa y recuperar algo de dinero!

preguntas frecuentes

¿Qué es la destrucción física?

destrucción física Por lo general, los dispositivos de almacenamiento se trituran y trituran. fichas pequeñas se suelen dejar. Si quedan suficientes fragmentos grandes, entonces un oportunidad lejana que podría ser un especialista en datos restaurar datos de la unidad está presente. Para mitigar esto, es mejor usar primero un proceso de borrado basado en software.

¿Qué es el borrado criptográfico?

Los datos a borrar son movido alrededor en el dispositivo 'al azar' según un algoritmo de encriptación. Cuanto mayor sea el valor de encriptación de bits, menos probable es que un especialista pueda recuperarlo. esta proceso de borrado no es infalible y los investigadores tienen cada vez más éxito en descifrar rutinas de encriptación cada vez más grandes y publicación del proceso públicamente en Artículo de revista! Dieser Prozess kann für die interne Umnutzung oder interne Zwecke nützlich sein physische Zerstörung eines Speichergeräts. Verwenden Sie es nicht für den externen Weiterverkauf oder die Entsorgung durch Dritte.

Was ist Datenlöschung?

Die Datenlöschung ist der softwarebasierte Vorgang der Umschreiben jedes Binärwerts in den Medien und es ist dann unmöglich, Daten wiederherzustellen. Dies ist wesentlich zeitaufwändiger als das kryptografische Löschen. Allerdings ermöglicht es einem Unternehmen, seine Hardware weiterzuverkaufen und die Umweltpolitik eines Unternehmens zu unterstützen.

Sollte ich einen Dritten für die physische Vernichtung beauftragen?

Ihre Daten sind nur bei Ihnen sicher. Wenn Sie einen Dritten für die physische Zerstörung verwenden, stellen Sie sicher, dass Sie zuerst die Datenlöschung verwenden.

Kann ich Hardware wiederverwenden?

Ja, im Inneren beide softwarebasierten Löschverfahren können verwendet werden. Extern Datenlöschung nutzen. Wenn Sie Ihre Hardware verkaufen können, könnte es helfen, neue Geräte zu bezahlen.

Welche MIL-STD könnte ich befolgen?

Die USA verwenden den „DoD 5220.22-M Data Wipe Standard“ für die Datenlöschung. Es beschreibt einen dreistufigen Prozess:

Durchgang 1: Alle adressierbaren Orte sind gewechselt zu binäre Nullen Durchgang 2: Alle adressierbaren Orte sind gewechselt zu binäre Durchgang 3: Alle adressierbaren Orte sind gewechselt zu ein zufälliges BitmusterWie Sie sehen können, könnte dies ein sehr sein brauchbare Norm um die Daten Ihres Unternehmens zu stützen Entsorgungspolitik an!

Ressourcen

Website von TechGenix

Wenn Sie an Cybersicherheit und anderen Technologienachrichten interessiert sind, lesen Sie hier die Tech News von TechGenix!

Blogs von TechGenix

Wenn Sie an Blogs über das Löschen von Daten oder anderen nützlichen Informationen interessiert sind, werfen Sie einen Blick hier!

Tutorials von TechGenix

Wenn Sie wissen möchten, was Sie in der Cybersicherheit oder im Technologiesektor tun, klicken Sie hier!

Bewertungen von TechGenix

Die technischen Bewertungen von TechGenix sind hier, um Ihnen Zeit und Geld bei schlechten Kaufentscheidungen zu sparen!

Webinare von TechGenix

Wenn Sie sich Tutorials ansehen, erhalten Sie manchmal nicht das, was Sie brauchen. Tauchen Sie ein in die Webinare von TechGenix!

Newsletter von TechGenix

Benötigen Sie alle Neuigkeiten zu Technik und Cybersicherheit in einem praktischen Newsletter zusammengefasst? Hier anmelden!

Der Beitrag Top 4 Tools zum Bereinigen des Speichers Ihres Geräts erschien zuerst auf TechGenix.

Comentarios

Publicar un comentario